建立基于Windows活动目录的联合认证服务

建立基于Windows活动目录的联合认证服务

概要

Active Directory 联合身份验证服务 (AD FS) 可跨安全和企业边界安全地共享数字标识和权利权限,从而实现联合身份和访问管理。 AD FS 扩展了使用单个安全或企业边界内提供给面向 Internet 的应用程序的单一登录功能的功能,使客户、合作伙伴和供应商可以在访问组织中基于 web 的应用程序时简化用户体验。

前述为官方的表述,其实简单描述就是将私有环境内的AD账户服务同外界的公共服务服务账号相打通,实现使用本地AD认证来访问其他组织或者服务商的服务,以减少认证环节,实现对第三方账户使用的管理、审计和快捷使用。

配置信息

版本要求

- 域控主机使用 Windows Server 2016

- 联合认证ad-fs 版本为4.0

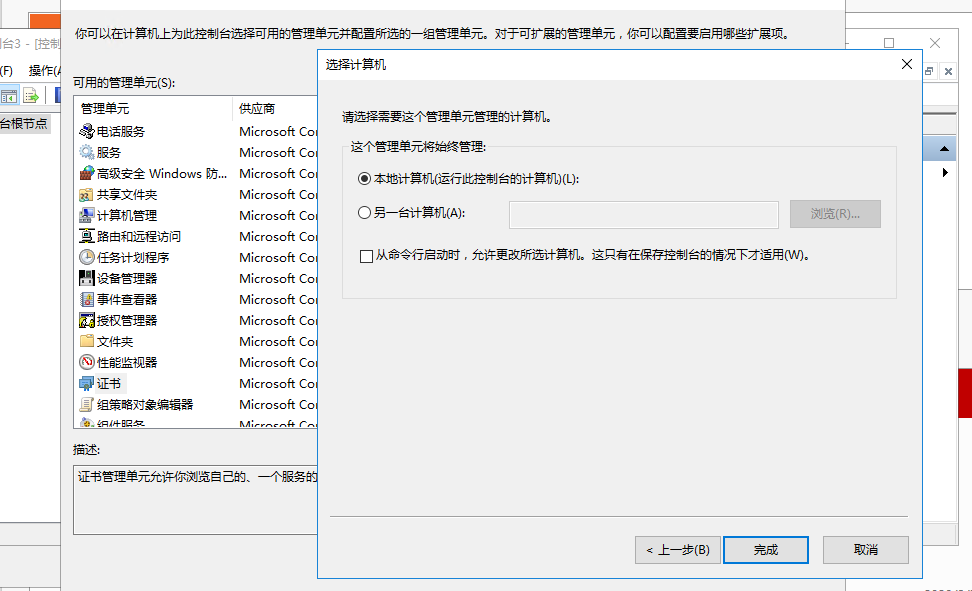

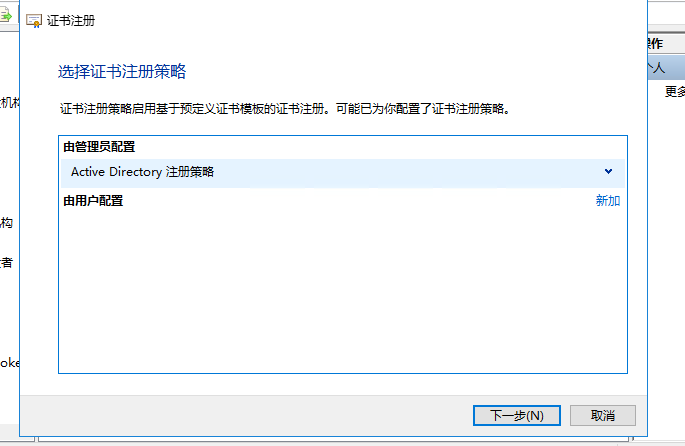

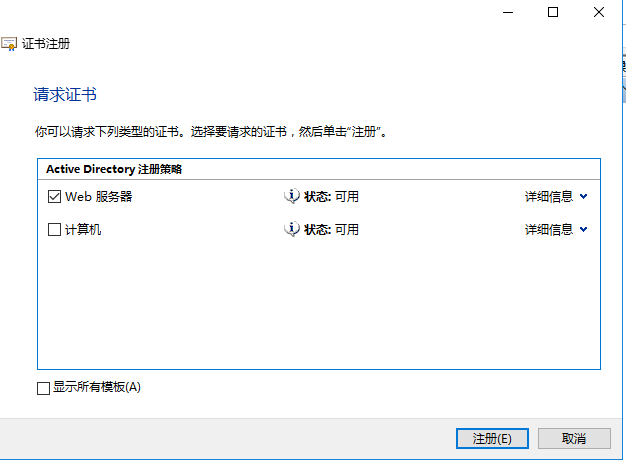

- 证书使用MMC方式申请

网络主机

- 域控主机地址: ExampleAD 172.29.0.99

- 联合认证主机: ExampADFS 172.29.0.100

- 使用客户端: ExampleCL 172.29.0.103

注意事项

1、DNS解析记录:

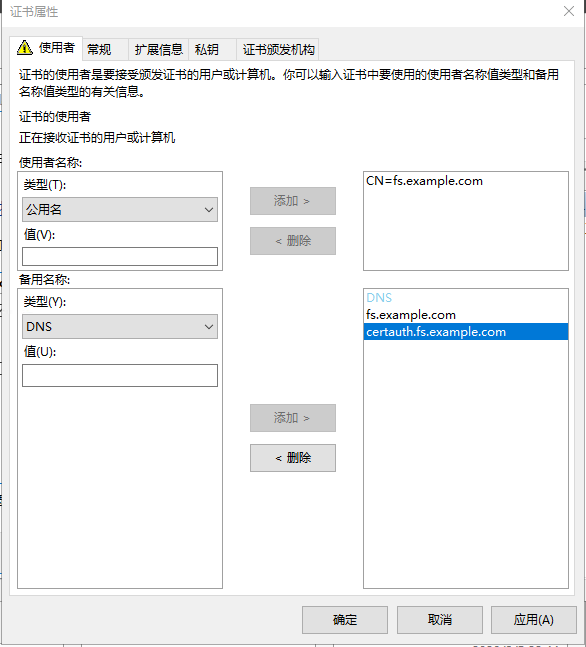

a) 主机名为 exampleadfs 需要新建一个额外的名称为fs的A记录指向ad-fs服务所在主机,并为这个A记录建立名称为enterpriseregistration的CNAME记录;

b) certauth.fs.example.com不需要建立DNS记录

2、域的操作:

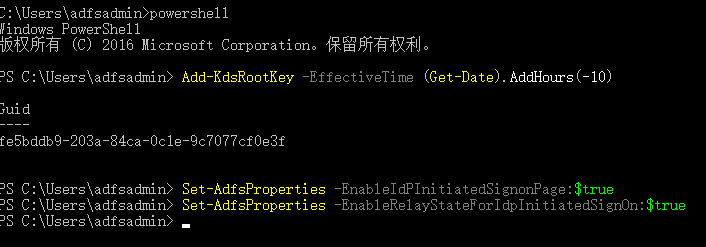

a) Enable the IDPInitiatedSignonPage

Set-AdfsProperties -EnableIdPInitiatedSignonPage:$true

Set-AdfsProperties -EnableRelayStateForIdpInitiatedSignOn:$true

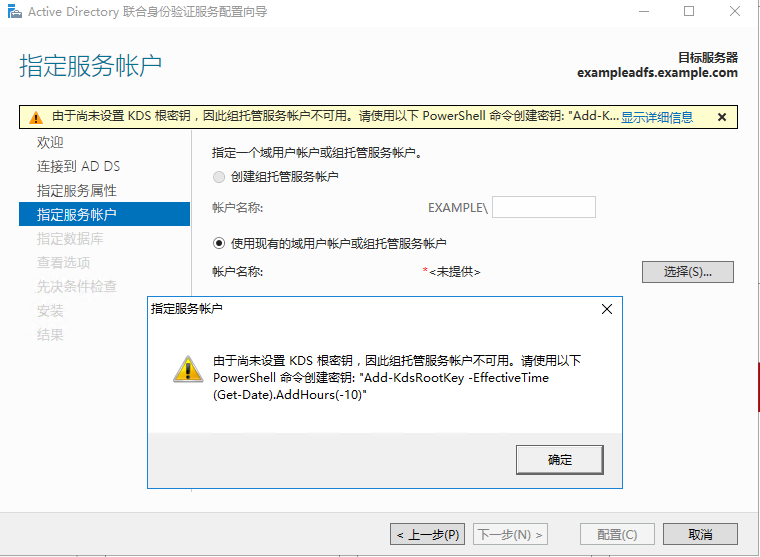

b) 设置KDS根密钥需执行如下操作:

Add-KdsRootKey -EffectiveTime (Get-Date).AddHours(-10)

参考记录

- https://social.technet.microsoft.com/wiki/contents/articles/34162.ad-fs-4-0-discover-setup-and-publish-application-part1.aspx

- https://blog.51cto.com/gaowenlong/1920117

- https://blog.51cto.com/13781144/2486909

实施

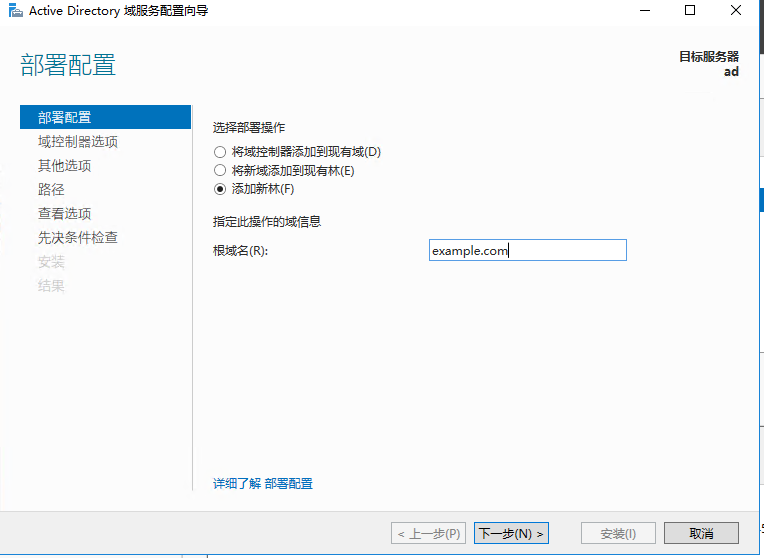

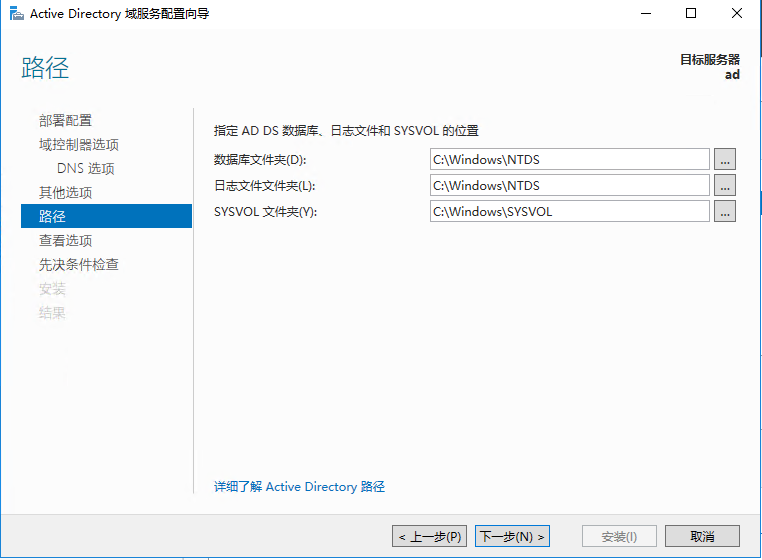

域的部署

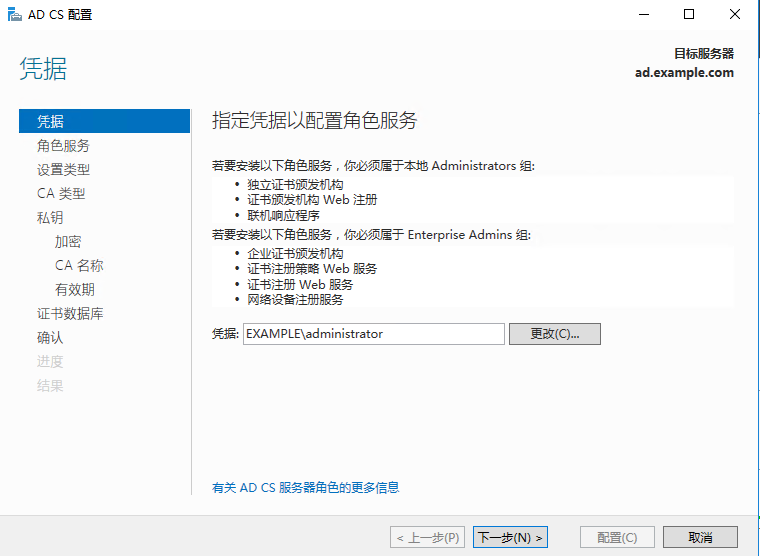

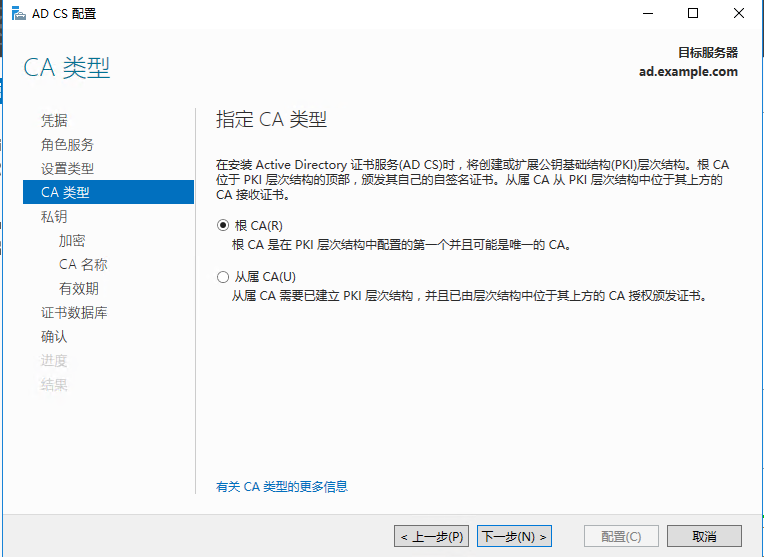

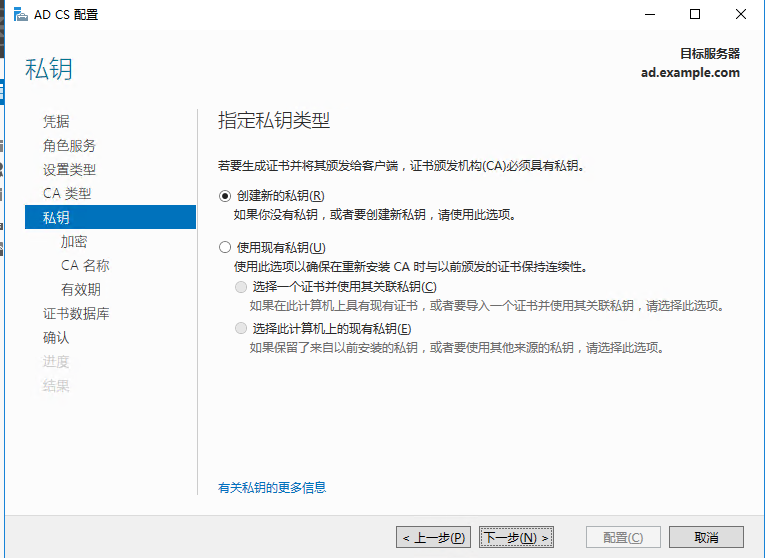

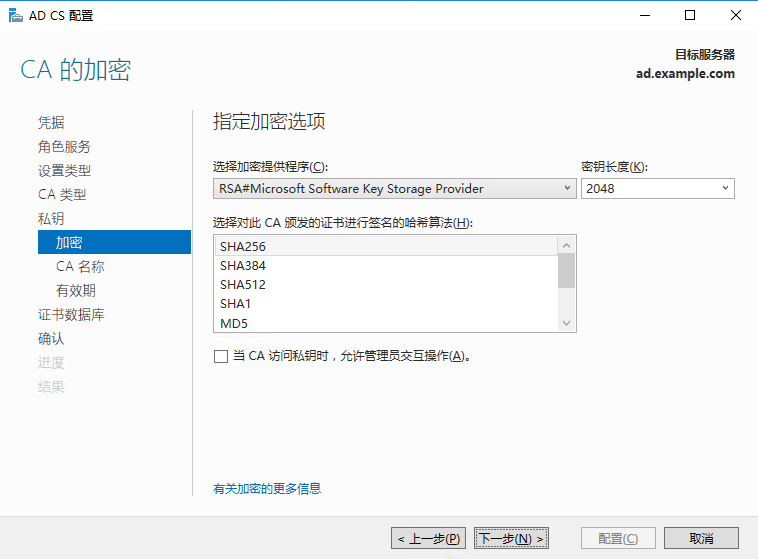

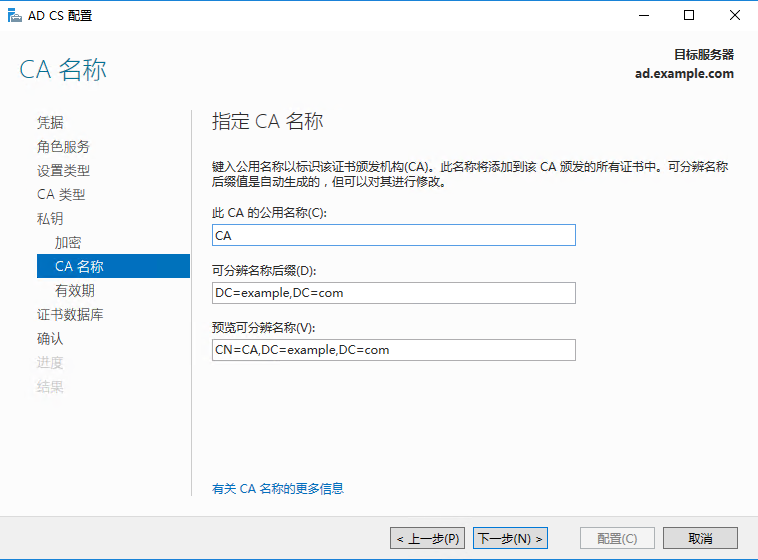

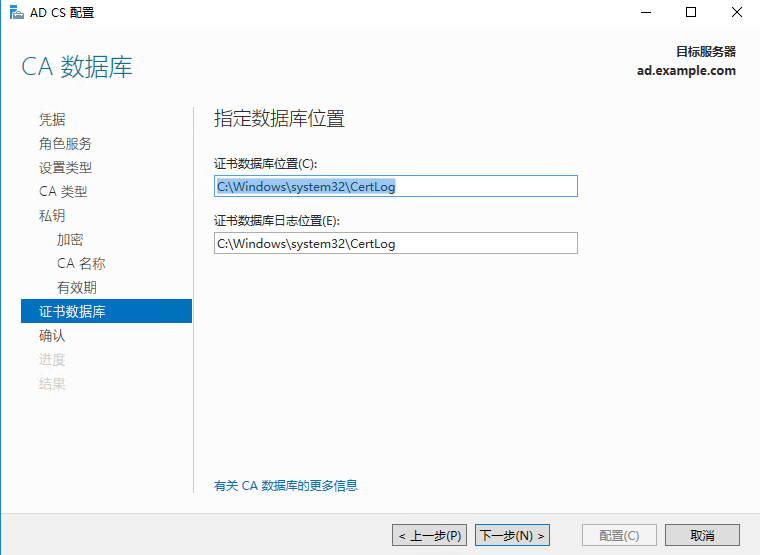

建立CA

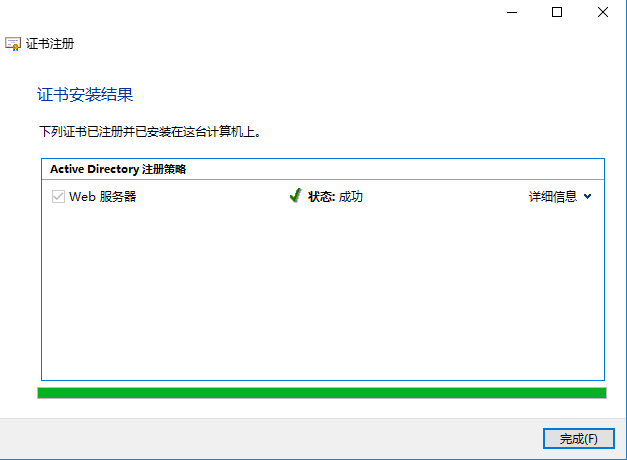

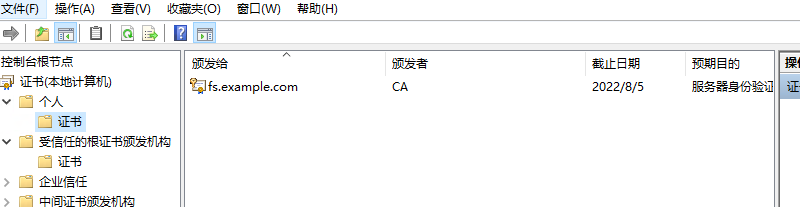

申请证书

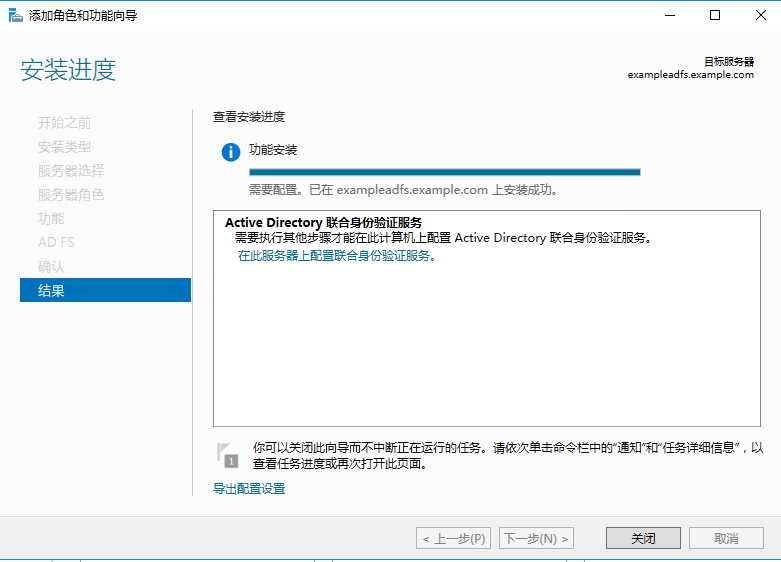

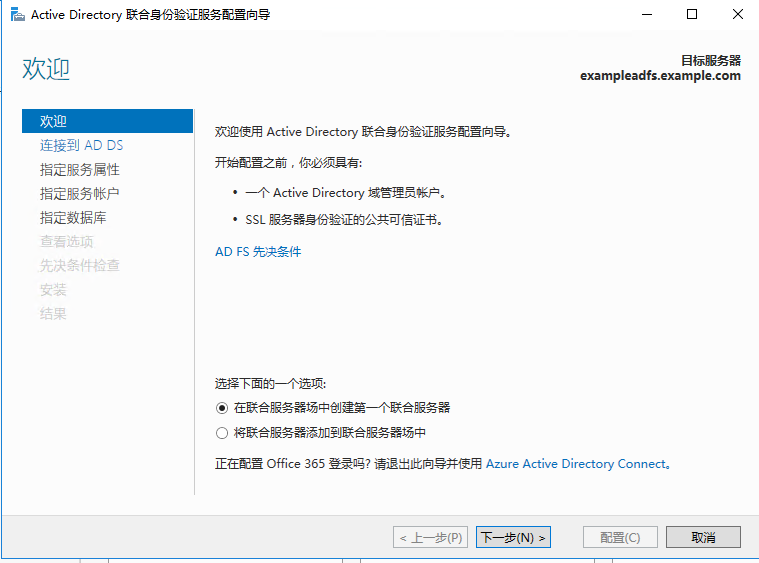

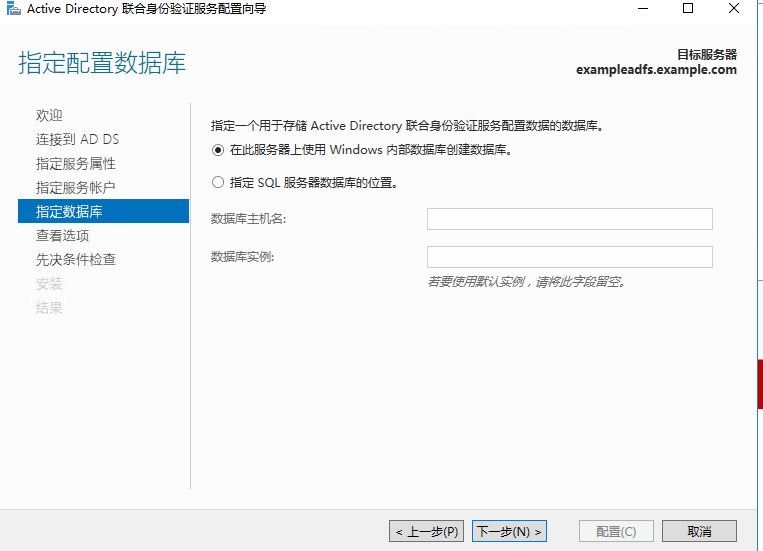

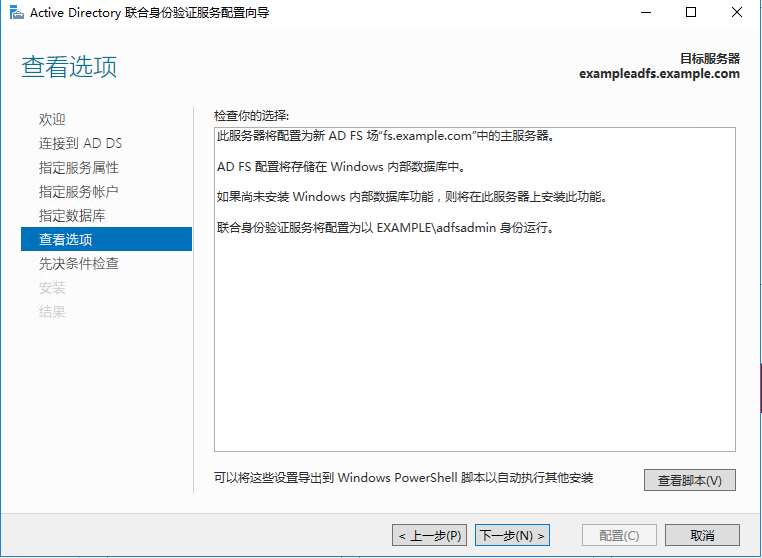

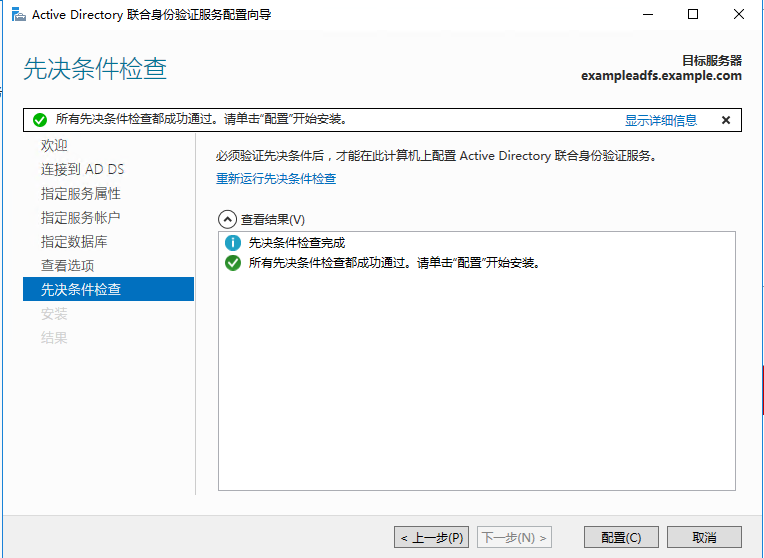

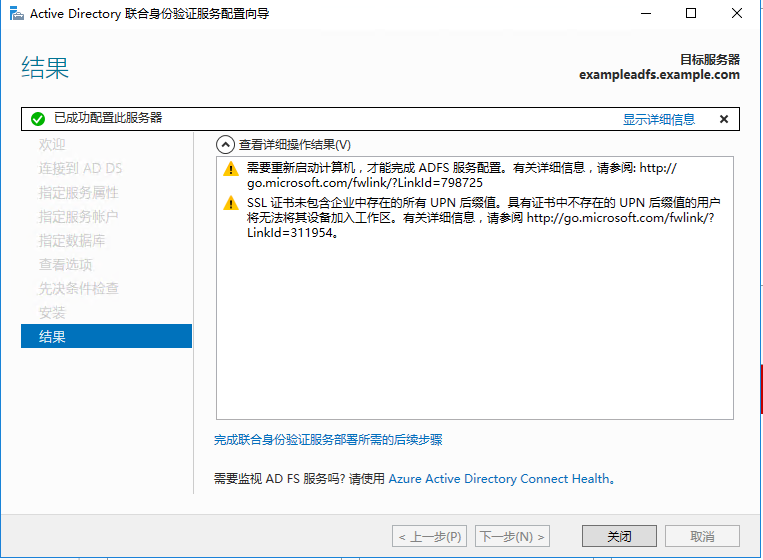

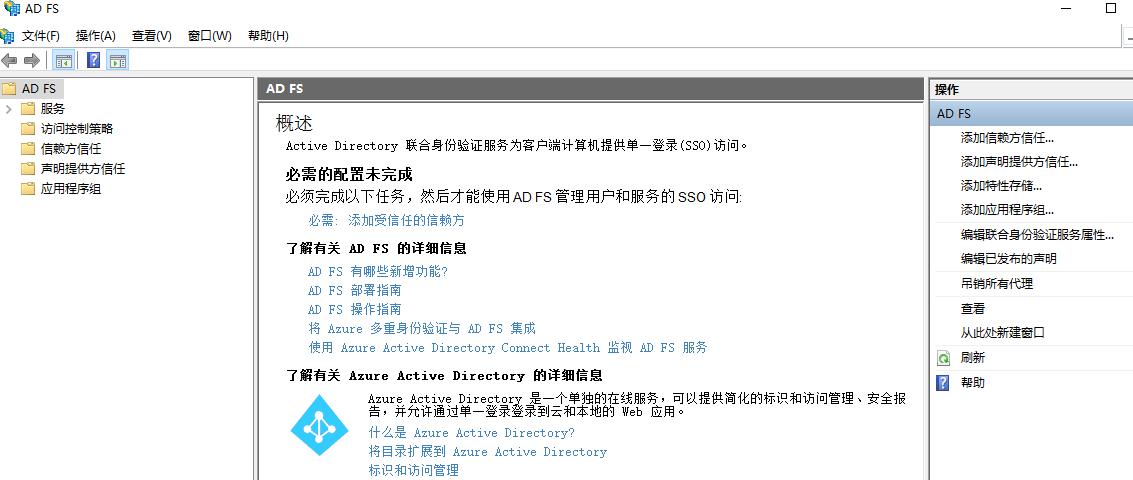

安装FS

客户端访问

All articles on this blog are licensed under CC BY-NC-SA 4.0 unless otherwise stated.